UPDATE Site-ul google.ro nu a putut fi accesat mai multe ore/ Google: Serviciile din Romania nu au avut de suferit

Site-ul google.ro nu a functionat timp de cateva ore pentru mai multi utilizatori intre orele 8 si 13, iar pe pagina a aparut pentru o perioada de timp un mesaj al unui „hacker algerian”, mesaj care se incheia cu cuvintele „va urma”.Cei de la Google spun ca serviciile lor din Romania nu au avut de suferit si adauga ca sunt in contact cu organizatia responsabila cu gestionarea numelor de domenii din Romania (ICI). Si site-ul yahoo.ro a fost „picat”, insa mult mai putin timp. Analizand situatia, compania de securitate Kaspersky spune ca este posibil sa avem de-a face cu un atac de tipul DNS poisoning la nivelul ISP-istilor din Romania.

UPDATE 4:

In jurul orei 16 si BitDefender a venit cu o analiza legata de atacurile informatice

„Atacul, revendicat de gruparea Algerian Hacker, a reusit sa afecteze serverele de DNS locale ale furnizorilor de internet, inclusiv serviciul de DNS gratuit al Google. Se pare ca IP-ul folosit in atac a fost modificat in sistemul furnizorului de domenii de internet RoTLD DNS si astfel propagat catre toate serverele DNS ale furnizorilor de servicii de internet.

Foarte important este ca IP-ul a fost propagat si in serviciul DNS al Google (8.8.8.8 si 8.8.4.4). O parte dintre furnizorii de servicii de internet si-au reimprospatat rezolutiile locale pentru google.ro, in timp ce altii inca mai folosesc rezultatele furnizate in timpul atacului.

Se pare ca un grup organizat tinteste, de asemenea, sistemele nationale TLD, din moment ce atacul din Romania este al patrulea incident dupa Irlanda, Pakistan si Israel. Toate incidentele au avut loc in doar o luna de zile.

Gruparea Algerian Hacker Group reuneste 200 de echipe mai mici de hackeri si presupunem ca incidentul de astazi a fost provocat de una dintre ele. Tarile vizate pana acum sunt Pakistan, Irlanda si Romania, iar atacurile au tintit aceleasi domenii in toate aceste tari.

Intrebarea care se pune este de ce si-au pierdut timpul doar cu atat, cand ar putea face mult mai multe, ca de exemplu sa transmita malware. Aceste website-uri sunt foarte populare si e foarte usor de remarcat daca ceva este in neregula cu ele. E posibil sa fie si altele alterate pentru a provoca daune, iar ceea ce s-a vazut pana acum sa reprezinte doar o momeala” spune Catalin Cosoi, Chief Security Strategist, Bitdefender.

UPDATE 3:

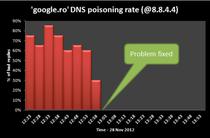

Dupa 13.00 google.ro poate fi accesat fara probleme. Ceii de la Kaspersky spun ca problema de DNS-urile Google s-a rezolvat la 13.03.

„Cand am aflat despre acest incident, am fost destul de sceptici cu privire la atac, a declarat Stefan Tanase de la Kaspersky Lab Romania. Un site atat de mare cum este Google poate fi spart, in teorie, dar este foarte putin probabil. Apoi, am observat ca ambele domenii ajung la o adresa IP situata in Olanda: 95.128.3.172 (server1.joomlapartner.nl) ” asa ca pare mai degraba un atac de tip DNS poisoning, spune Stefan Tanase, specialist la Kaspersky.

La ora 11:15 google.ro tot nu putea fi accesat de catre unii utilizatori, problemele sunt de cel putin trei ore. Google.com merge fara probleme. La ora 12.45 Google.ro pare sa mearga pentru tot mai mult useri. Subiectul este tratat si de site-uri internationale cunsocute, cum ar fi TechCrunch.

UPDATE 2: Site-ul Softpedia scrie, in articolul in care anunta problemele Google si Yahoo!, ca hackerul algerian MCA-CRB are, conform profilului de pe www.zone-h.org la activ peste 5.000 de atacuri „5,530 of which 1,176 single ip and 4,354 mass defacements”

Softpedia mai noteaza ca astfel de redirectionari nu sunt rare, chiar saptamana trecuta site-uri ale Google, Yahoo!, Microsoft, PayPal, eBay, HP si Apple din Pakistan fiind victimele unui atac similar.

„Serviciile Google din Romania nu au fost atacate. Pentru o perioada scurta de timp, unii utilizatori care viziteaza www.google.ro si cateva alte adrese de web au fost redirectionati catre un alt site web. Am fost in contact cu organizatia responsabila cu gestionarea numelor de domenii din Romania”, spun oficialii Google Romania.

HotNews.ro nu a putut lua legatura cu reprezentantii ICI.

Problema nu este generala, google.ro putand fi accesat de catre unii utilizatori, atat de pe calculatoare cat si de pe smartphone-uri.

Potrivit go4it.ro, citat de Mediafax, si site-ul yahoo.ro a fost afectat de atac.

UPDATE: Pe securelist, blogul furnizorului de solutii de securitate antivirus Kaspersky, un articol analizeaza situatia si da cateva scenarii posibile.

Unul ar fi ca RoTLD (Romanian Top Level Domain Registrar) ar fi fost „spart”, astfel incat hackerii au avut acces la toate setarile DNS ale domeniilor .ro. Scenariul este insa putin probabil, fiindca nu toate domeniile .ro au fost afectate, spun cei de la Kaspersky.

O alta ipoteza ar fi ca au fost compromise conturile Google si Yahoo!, iar hackerii au schimbat setarile DNS. Nici acest scenariu nu este foarte posibil, din moment ce nu doar Google si Yahoo au avut de suferit, ci si cele ale Microsoft si PayPal.

Cel mai probabil este ca atacul de tip DNS poisoning se intampla la nivelul ISP-urilor in Romania, iar unele domenii sunt redirectionate, iar altele, nu, mai spun cei de la Kaspersky.

Grafic al situatiei atacurilor DNS poisoning asupra Google.ro

Foto: Kaspersky

Compania mai spune ca lucrurile puteau sta mult mai rau daca atacatorii nu ar fi dorit doar sa posteze un mesaj, ci ar fi ales sa redirectioneze userii catre o pagina de phishing, existand pericolul ca multe conturi sa fie compromise. Intr-un update al postarii de pe blog, ceii de la Kaspersky spun ca problema de DNS-urile Google s-a rezolvat la 13.03.

Despre atacuri si despre hackerii algerieni

Trebuyie spus ca hackerii algerieni sunt cunsocuti pentru atacurile sale si, alaturi de alti hackeri din tari precum Maroc si Tunisia au atacat in ultimele luni mai multe site-uri guvernamentale din tari precum Israel, India si Pakistan.

Acest atac nu este unul direct asupra paginilor si continutului real, ci un atac asupra serverelor DNS, care interpreteaza adresele Web cerute si le directioneaza catre adresele IP reale. Printr-un atac de tip DNS poisoning, in care sunt livrate informatii false catre celelalte servere DNS si care se propaga astfel catre utilizator, atacatorii pot redirectiona traficul catre un server rulat de ei. In cazul de fata, redirectionarea se face catre niste servere stocate in datacenter-ul EMango din Olanda.

Utilizatorii trebuie sa fie atenti la paginile vizitate deoarece atacatorii pot livra fisiere malware sau pretinde date de autentificare. Fiecare browser afiseaza, intr-o forma sau alta, certificatele de securitate ale paginii vizitate iar acestea trebuie sa fie valide.

INTERVIURILE HotNews.ro

INTERVIURILE HotNews.ro