Fascinanta legătură dintre spionaj și tehnologie: de la datele stocate în ADN-ul uman, la falsul turn GSM din aeroport care-ți fură informațiile din telefon

Filmele cu James Bond încep cu un moment cheie: spionului îi sunt prezentate cele mai avansate dispozitive. Netflix, prin seria Spycraft, își propune să prezinte viața reală din spatele ficțiunii. În cele ce urmează, am încercat să explicăm câteva informații prezentate în seria documentară pentru că arată cam pe unde e acum tehnologia în acest domeniu.

Prin seria Spycraft, Netflix replică modelul de succes al canalelor clasice ca Discovery sau National Geographic. Ia un subiect, în acest caz spionajul, câteva voci care pot explica ce se întâmplă în lume și, peste toate acestea, pune un strat de dramatizare, suficient de gros cât să țină publicul atent la ce se întâmplă.

Seria este bazată pe cartea “Spycraft: The Secret History of the CIA’s Spytechs, from Communism to Al-Qaeda” scrisă de Henry R. Schlesinger, Robert Wallace și H. Keith Melton. Keith Melton este și una dintre vocile din fiecare episod și încearcă să ofere o dimensiune cât mai realistă asupra spionajului, tehnicii și echipamentelor disponibile.

Cei care au asamblat Spycraft în ceea ce poți vedea acum pe Netflix au încercat să ofere un punct de vedere simplificat într-un domeniu extrem de complex. Sunt însă câteva idei cu care poți rămâne și să vezi cât de departe a ajuns tehnologia.

De multe ori, și publicul obișnuit are acces la ea sau va avea cândva în viitor.

Date stocate în ADN și “ochiul din cer”

O idee interesantă din Spycraft, și insuficient dezvoltată, e că acum poți stoca informație în ADN. Pentru că și ADN-ul, în esența lui, e matematică și combinații de informații pentru a genera ceva: un om, un animal și așa mai departe.

Pentru uz civil stocarea în ADN ar rezolva o criză inevitabilă: prea multe date și insuficient spațiu de stocare. Se impune însă o mențiune aici, înainte de orice. Datele nu sunt stocate propriu-zis în ADN, ci într-o structură sintetică similară codului genetic.

În ceea ce privește cantitatea de date, peste 4,66 miliarde de oameni au acces la internet. Vor urma și alte miliarde și noi toți generăm date. Se estimează că, până în 2025, volumul de date generate va fi de 463 exabytes (scris cu cifre arată așa: 463.000.000.000.000.000.000 bytes). Da, imens.

Și estimarea e că, dacă procedura va funcționa, un gram de ADN poate stoca 455 exabytes. E pur și simplu incredibil.

Stocarea în ADN nu-i o chestiune nouă. A început în 1988 cu un experiment la Harvard. Este însă e costisitoare, așa că e foarte probabil ca ea să fie folosită, în primă fază, în spionaj, în aplicații militare, unde bugetul e ceva mai flexibil, iar pentru populația generală să fie disponibilă într-un deceniu sau două.

Un calcul din 2015 arăta de ce e atât de greu de trecut la stocare în ADN: la acel moment, ca să stochezi 83 kilobytes costa circa 1.200 euro. Iar 83 KB înseamnă o poză comprimată sau un text mai generos.

Într-o analiză mai recentă optimismul e ceva mai mare. Ideea e că ADN-ul poate fi sintetizat și encodat cu informația de stocat. Inovația în acest sens a fost de-a utiliza tehnologia din fabricarea procesoarelor, adică fotolitografie, ca să accelereze și eficientizeze procesul de stocare propriu-zisă a datelor.

Doar că, deocamdată, suntem în acest punct: procesul de “scriere” a informațiilor nu e finalizat, nu e stabil, iar costul e mare. Dar ADN-ul sintetic și encodat cu informația necesară poate rezista 1 milion de ani, adică poate fi cea mai bună arhivă.

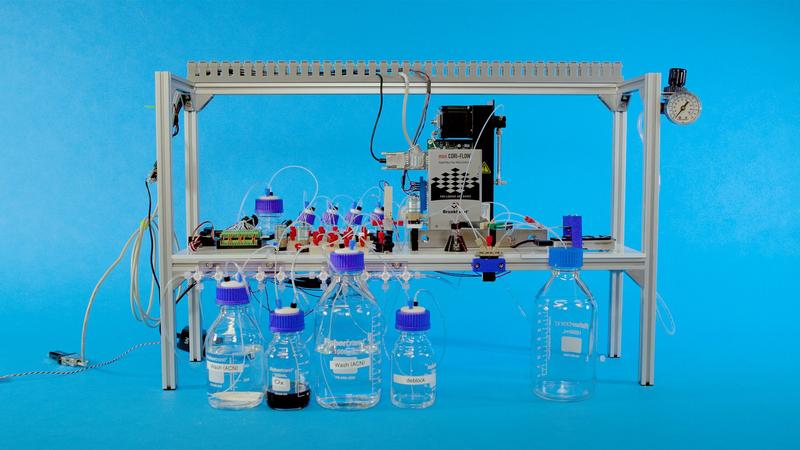

Primul sistem automatizat pentru codarea datelor în ADN, realizat de cercetători Microsoft și cercetători de la Universitatea din Washington

Cum funcționează stocarea în ADN?

Fix ca stocarea de acum, doar că e mult mai eficientă. Tehnologia de acum se bazează pe sistemul binar, iar toate datele sunt stocate în zero și unu. ADN-ul se bazează pe patru nucleotide: adenina (A), citozina (C), timina (T) și guanina (G).

Astfel, patru blocuri de informație în loc de două. Implicit, mediul de stocare a informației bazat pe ADN e mult mai dens. O comparație sună așa: ai putea pune tot ce înseamnă datele internetului din prezent într-o cutie de pantofi.

La fel ca în cazul altor tehnologii de stocare, și la ADN ai nevoie de un dispozitiv de encodare și unul de decodare. Deocamdată, experimentele au fost numeroase, dar fără mari aplicații în viața reală. De exemplu, “Vrăjitorul din Oz” a fost stocat în ADN.

Dincolo de densitate (spațiu mai mult pentru date mai multe), ADN-ul mai are un avantaj: longevitatea de care ziceam mai sus. Deocamdată, încă nu se poate să stochezi date direct în ADN-ul cuiva, în corpul său. Vorbim doar de structuri sintetice care replică ADN-ul.

Avantajul pentru spioni e însă că pot stoca foarte mult, într-un spațiu fizic foarte mic.

Realitatea paralelă generată prin deepfake

Deepfake cu regina Marii Britanii. Channel 4 a difuzat un discurs fals de Crăciun al reginei Marii Britanii pentru a ilustra ce înseamnă deepfake-ul. FOTO: Backgrid UK/ Profimedia

În timp ce stocarea în ADN e încă în dezvoltare, ceva mai realistă e tehnologia deepfake. În Spycraft e portretizat așa cum te-ai aștepta: o unealtă extrem de distructivă care deschide cutia Pandorei minciunilor.

Practic, niciun video, nicio poză nu mai e de crezut, pentru că falsul e ușor de creat. Ba chiar recent compania Epic și-a folosit motorul Unreal Engine de generare a graficii de jocuri video pentru un proiect spectaculos: MetaHuman. Creezi fețe de oameni de la zero, iar ei nu există.

Experimentele în zona asta sunt încă în derulare, cum ar fi cazul lui Oliver Taylor, un student “artificial” sau chiar al Angelei Merkel. Ideea de bază e că poți, cu algoritmi de inteligență artificială, să iei poze, video și fragmente audio și să generezi un conținut cu totul nou în care un lider politic poate declara război nuclear.

În spatele acestui fenomen stă fix dezvoltarea tehnologiei și capacitatea algoritmilor și computerelor de-a analiza o cantitate enormă de date și de-a extrage caracteristicile cheie. Și această unealtă e folosită și pentru fraude elaborate.

La cum se dezvoltă lucrurile acum, deepfake ar avea un teren fertil când vorbim de război informațional. Nu contează ce stat atacă ce stat astfel, dar e clar că poate fi o tehnică foarte eficientă.

Totuși, țin să mă întorc la ce-am menționat la început: dacă un spion chiar respectă procedura atunci nu va fi descoperit de forțele adverse. Așa e cazul și aici.

Doar că într-un război informațional e vorba și de cât de naiv e destinatarul mesajului, iar dacă vorbim de populația generală lucrurile sunt destul de nefericite.

Ce e posibil să vedem e filtrarea acestui conținut. Facebook a anunțat că interzice videourile deepfake, dar încă are probleme cu identificarea lor. Nu poți face însă un deepfake fără fețe.

Aici apare și biometria prezentată în Spycraft prin exemplul Chinei, care folosește algoritmi de inteligență artificială ca să afle ce fac cetățenii. Pe telefoanele Apple din ultimii trei ani ai și tu un astfel de sistem de detectare a feței, și pe alte câteva modele cu Android.

Tehnologia a ajuns și la public, și la stat. De aici înainte doar va fi rafinată, dar o menționez cu un motiv clar: în timp ce China își testează sistemele pe cetățeni și minoritatea uigură, americanii o folosesc la granița cu Mexic.

Dronele, mai eficiente decât sateliții

În contextul “controlului populației”, vorbim atât de scanarea feței, cât și de scanare termică, senzori și colectat imagini din drone. Încă din primul episod din Spycraft afli de drone și sateliți și miza de-a avea un unghi de vedere de deasupra.

În prezent, focusul s-a mutat de pe sateliți, care sunt prea scumpi și greu de controlat de la distanță, spre drone din ce în ce mai bune. E și o trimitere la China care are drone similare păsărilor. Și seamănă atât de bine, încât păsările reale zboară alături de cele false.

Totuși, ideea nu-i deloc nouă. CIA, de exemplu, avea încă din anii ‘70 o muscă folosită ca să colecteze date. Sigur, pe măsură ce tehnologia a devenit mai bună, dispozitivele au devenit mai bune. Cum ar fi drona de la Amazon care te poate urmări prin casă. Dar, da, poate urmări și hoții care ți-ar intra în casă.

În prezent, dimensiunea dronelor e limitată doar de capacitatea bateriei. Senzorii foto sunt suficient de mici, procesoarele asemenea, dar bateriile încă au limitări. Nu e neapărat o distopie care se va întâmpla, dar poți viziona Omniscient de pe Netflix ca să vezi ce avantaje și dezavantaje are o societate 100% supravegheată și automatizată.

Mașinăria incredibilă de criptat mesaje la care și civilii au acces

În episodul “The Code Breakers” din Spycraft pot spune c-am picat direct pe subiect. E vorba de criptare și, mai ales, de cei care vor să spargă mesajele criptate și să le citească. Recent, am analizat pe larg ce înseamnă criptografia și cum au ajuns WhatsApp, Telegram sau Signal să îți ofere confidențialitate într-o anumită măsură, chiar dacă nu ești spion și ce spui nu-i la fel de important.

Punctul în care a ajuns criptarea în prezent a făcut autoritățile foarte nefericite. Cu telefoanele clasice, cu fir, era destul de simplu: obțineau acces la centrala telefonică și ascultau pe cine voiau.

Și nu doar autoritățile făceau asta, ci și traficanții de droguri, cum a fost cazul în Mexic. În Narcos sezonul 3, episodul “The Cali KGB”, e o prezentare pe scurt a fenomenului.

În prezent, criptarea îngreunează enorm treaba asta, spre binele utilizatorului obișnuit. Așa că și autoritățile, și companiile specializate în dezvoltarea uneltelor digitale de spionaj (cum ar fi NSO Group sau Cellebrite) preferă să spargă direct computerul sau telefonul ca să aibă acces la mesaje.

Turnul GSM are “trage” date fără să știi

Spycraft menționează și spionajul de tip „man in the middle” (MITM) cu turn GSM fals care să intercepteze datele înainte să ajungă la turnul GSM principal. Scenariul din serie e cu un turn GSM în aeroport. Totuși, poate fi oriunde.

Stingray II într-o poză nedatată și înregistrată la biroul de brevete din SUA. Echipamentul e realizat de Harris Corporation. Poate fi folosit pentru a intercepta semnalul GSM

Un dispozitiv similar e Stingray care forțează telefoanele să se conecteze la el și astfel filtrează traficul de date sau voce. Și asta nu se întâmplă de acum, ci e o practică la fel de veche pe cât e telefonul mobil.

După cum o arată o analiză din 2014, sunt folosite atât de serviciile de informații, cât și de autorități locale care recurg la acest act de spionaj. O investigație din 2015 arăta că practica e populară și în Marea Britanie. Au fost identificate 20 de cazuri cu turnuri GSM false, iar acestea ar fi fost folosite de poliție ca să găsească infractorii.

La acel moment, un comisar de poliție a spus că nu vor da detalii despre sistemele folosite, pentru că ar profita cealaltă parte (interlopi, teroriști, spioni).

În 2016, cercetători de la Universitatea din Washington au instalat senzori de detectat turnuri GSM false în 15 mașini de ridesharing. Au descoperit indicii pentru un turn GSM fals lângă un aeroport și lângă un serviciu de imigrări.

Iar în 2018, American Civil Liberties Union arăta ce autorități au acces la astfel de tehnologii. Acestea sunt date pe Marea Britanie (Londra) și Statele Unite ale Americii.

La nivel global, sau per stat, nu sunt suficiente statistici despre folosirea acestui tip de spionaj. Aceste echipamente pot fi folosite atât de autorități, cât și de infractori, spioni sau teroriști.

Dar pentru că autoritățile locale, naționale, vor să le folosească, eventualele legi care le-ar face ilegale nu există ca să oprească abuzul din partea atacurilor externe. Ce civil, te poți proteja de eventualele abuzuri având mai multă grijă la ce te conectezi și când.

O regulă ar fi să nu deschizi imediat telefonul într-un aeroport. Sau poți folosi o soluție VPN care filtrează traficul și nu mai contează ce “vede” cel care are un astfel de turn GSM fals. Totodată, te poți baza pe aplicații criptate, atât pentru mesaje, cât și pentru apeluri vocale.

Atacul de tip MITM presupune să intercepteze datele, dar dacă sunt criptate nu le poate vedea. Nici soluția de securitate cibernetică nu strică, mai ales că unele echipamente de tipul acesta pot livra viruși (de tip spyware și nu numai) direct pe dispozitiv.

Criptarea care a devenit un ghimpe în coaste

Criptarea și-a dovedit eficiența și, deocamdată, e nevoie de multă putere de calcul și timp ca să fie spartă. Tocmai de aceea acum încearcă să obțină acces la dispozitive sau direct la servere, acolo unde companii mari ca Facebook, Google, Microsoft sau Apple sunt bănuite constant că au o anumită colaborare cu autoritățile.

În urmă cu un an, de exemplu, s-a aflat că Apple a renunțat la planul de-a cripta datele de pe servere tocmai pentru că FBI nu voia așa ceva. În același context și Comisia Europeană a început să mute conversațiile către Signal.

Nu e o aplicație perfectă, dar e cea mai sigură și ușor de utilizat. Folosește același standard de criptare ca WhatsApp sau Telegram, dar organizația din spate e una non-profit și proiectul e open source, iar această transparență ajută. Totuși, folosește servere Amazon. Deocamdată, n-a fost o problemă.

În fine, o altă chestiune ridicată de criptare e că, deși acum e bună, vin calculatoarele cuantice care pot rezolva criptarea imediat. În esență, criptarea e matematică. Ea poate fi spartă și acum, doar că nu există suficientă putere de calcul ca să ai un rezultat în câteva ore sau zile, nu ani și mii de ani.

Computerul cuantic ar rezolva asta, se arată în Spycraft. Da și nu, pentru că spionajul, cum am aflat din serie, e un joc de șah. Muți, mută și adversarul și tot așa. Un joc de șah la nesfârșit.

Deja se lucrează la algoritmi mai buni, adaptați noilor tehnologii, așa că dacă un computer cuantic poate sparge un tip de criptare va apărea alta care să fie mai greu de spart.

Arma mai tare decât bomba nucleară și aparatul care vede prin zid

Seria Spycraft mai amintește și de arma hipersonică. Dacă Al Doilea Război Mondial a fost marcat de cursa pentru bomba atomică, iar Războiul Rece a fost marcat de înarmarea nucleară, acum țările care încă prețuiesc războiul clasic lucrează la arma hipersonică.

E de cinci ori până la zece ori mai rapidă decât sunetul și aproape imposibil de oprit de către un sistem clasic anti-rachetă. În 2014, China a spus că testează așa ceva. Era a doua țară după SUA, care lucrează și testează cu succes arma hipersonică.

Între timp, și Rusia a intrat în acest joc și s-a lăudat direct că racheta e de 20 de ori mai rapidă decât viteza sunetului. Teama fiecărei țări e că în vârful unei astfel de rachete poate fi un focos nuclear.

Tot în zona înarmării pentru război convențional SUA au o dronă submarină proiectată de Boeing. Funcționează ca una clasică, doar că pe sub apă și fără pericolul pierderii de vieți.

Tot SUA au și HELLADS, un sistem laser care poate prăji, la propriu, materiale, rachete și chiar stârni incendii. Și un glonț capabil să se auto-ghideze spre țintă. Iar de peste un deceniu există și un aparat care “vede” prin zid.

Am menționat toate acestea pe repede înainte, deoarece multe dintre ideile inovatoare vin și sunt testate de DARPA, un departament despre care poți spune, cu adevărat, că trăiește în viitor. În 2017, de exemplu, a primit circa 65 milioane dolari ca să creeze o interfață creier – computer.

De câteva ori pe an DARPA dezvăluie câteva proiecte și sunt impresionante. Și, totodată, te pot face să te întrebi cum sunt alea despre care nu vorbește.

Și cu Spycraft, și cu toate acestea înșirate aici, rămâne însă o concluzie valabilă în orice perioadă: dacă ai aflat despre un instrument de spionaj înseamnă că e deja depășit.

Dintr-un punct de vedere e fascinant să vezi ce a însemnat cursa înarmării cu informații între SUA și URSS în timpul Războiului Rece. O mulțime dintre tehnologiile de care ne bucurăm, ca public civil, au venit de la idei apărute în laboratoare CIA, FBI, GRU sau KGB și nu numai.

Din păcate, ca o concluzie pentru seria Spycraft, e la fel de utilă pentru informare ca un colaj realizat cu fragmente de Wikipedia, citate din cărți și poze. E cel mult o serie documentară fast food care trece rapid prin cazuri celebre și speră că îți captează atenția cu citate grave despre un viitor incert și despre tehnologii insuficient explicate ca să nu fie fetișizate.

Altfel, două idei și din serie, și din realitate trebuie urmărite: computerele cuantice și războiul cibernetic. În cel din urmă sunt deja implicate toate statele, fie că vor, fie că nu vor.

Dacă vrei și filme cu spioni, poți oricând să apelezi la următoarele (alese în funcție de realismul lor sau accentul pe dispozitive inovatoare): Kingsman: The Secret Service (sau următoarele două, că-i o serie), The Man from U.N.C.L.E., Bridge of Spies și Tinker Tailor Soldier. Și seria limitată The Spy.

INTERVIURILE HotNews.ro

INTERVIURILE HotNews.ro